Conditional Access und Multi-Factor-Authentification

Bei Tenants, die vor August 2017 erstellt wurden, ist standardmäßig die Basic Authentifizierung aktiv. Möchte man die Funktionen „Conditional Access und Multi- Faktor Authentifizierung“ nutzen, ist die Aktivierung der modernen Authentifizierung notwendig.

Welche Probleme können entstehen?

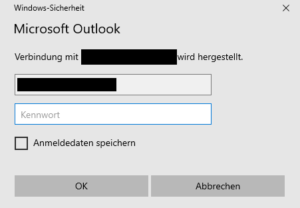

Prüft vor der Aktivierung der Features, ob bei eurem Tenant bereits die moderne Authentifizierung aktiv ist. Aktiviert ihr die beiden Sicherheitsfeatures ohne Prüfung werden die User feststellen, dass bei den Apps wie Outlook etc. die Passwortabfrage immer wieder auftaucht. Ein Workaround kann die Hinterlegung eines App-Kennwortes sein. Es ist jedoch keine dauerhafte und sichere Lösung. Außerdem wird die User-Experience dadurch negativ beeinflusst. Die meisten User wissen nicht genau wo man die Einstellungen vornimmt.

Wie aktiviere ich moderne Authentifizierung für Exchange Online?

Die Aktivierung erfolgt per Powershell. Mit dem Befehl

Connect-ExchangeOnline

verbindet ihr euch zur Powershell des Exchange Onlines. Seid ihr mit der Powershell verbunden könnt ihr die moderne Authentifizierung mit:

Set-OrganizationConfig -OAuth2ClientProfileEnabled $true

einschalten. Deaktivieren könnt ihr die moderne Authentifizierung mit

Set-OrganizationConfig -OAuth2ClientProfileEnabled $false

Hier könnt ihr den Prozess detailliert nachlesen.

Die Aktivierung sollte so geplant werden, dass möglichst wenig Benutzer mit dem Exchange Online verbunden sind. Denn die Aktivierung kann zur Folge haben, dass die Benutzer sich erneut anmelden müssen.

Wie finde ich raus, welche Geräte sich noch mit "Basic Authentifizieren" verbinden?

Um dies rauszufinden, kann man ein „Basic Authentication Report“ erstellen.

Dazu verbindet man sich mit dem Azure Portal.

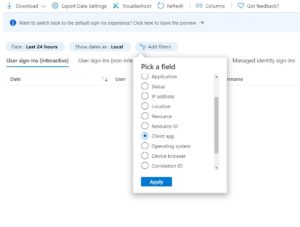

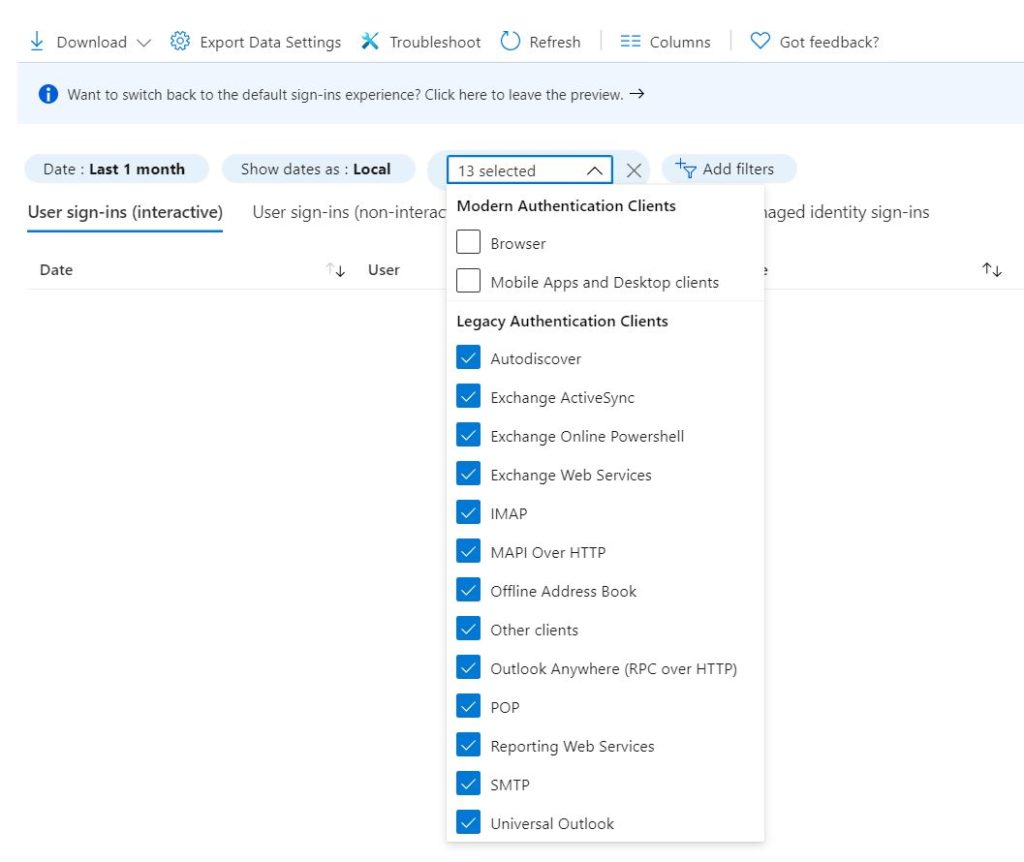

Wechsel zur Azure Active Directory gehe zum Menüpunkt Sign-ins füge dort einen Filter mit Add Filter mit dem Attribut Client app hinzu. Es ist zudem erforderlich, dass man einen etwas größeren Zeitraum angibt, damit auch alle möglichen Verbindungen angezeigt werden.

Warum Conditional Access und Multi-Faktor Authentifizierung?

Conditional Access und Multi-Faktor Authentifizierung bieten insbesondere im Cloud Umfeld einen erhöhten Schutz, da Angreifer nicht nur die Benutzerdaten benötigen sondern den zweiten Faktor. Conditional Access bietet eine Vorteil für die User-Experience da von vertraunswürdigen IPs kein Multi-Faktor erforderlich ist. Gerade im Bereich, in denen Sekunden eine Rolle spielen, macht diese Option Sinn. So wird die Produktivität nicht beeinflusst. Die Nutzung des zweiten Faktors ist in Azure besonders einfach SMS, Phone oder die Authentifikator App stehen zur Verfügung.

Ihr habt Fragen zur M365 oder Azure?

Dann meldet euch gerne bei mir per WhatsApp oder dem Kontaktformular.

Ich berate gerne und zeige euch verschiedene Optionen auf um eure Probleme oder Herausforderungen zu lösen.